「這個好像有機會實作 CVE-2020-0688 …」

「那個是…?」

「來人啊還不拖出去餵狗~」

果然走資安,時事、舊聞、新聞都好好用嗚~

打產品或是情境的時候,如果對漏洞比較敏感,或是有相關經驗的前輩,有機會直接報出 CVE 直接實作。

但~對症下藥,針對漏洞直接報 CVE 真的要隨時更新時事或是有實作過才特別有感,

以下就提供兩個好玩 CVE 給大家實作玩看看吧 XDDD

Exchange 郵件伺服器如果還沒有更新最新 Patch,那就有機會可以利用反序列化修改_VIEWSTATE,

然後取得其他人的郵件的身份,進而讀取其信箱內容。

好懂 PoC 請參考這兒:

CVE-2020-0688 Remote Code Execution in Microsoft Exchange Server. PoC demo. https://www.youtube.com/watch?v=-mr7NKr5ASk

資源及步驟實作請在這裡下載:

https://www.freebuf.com/vuls/228681.html

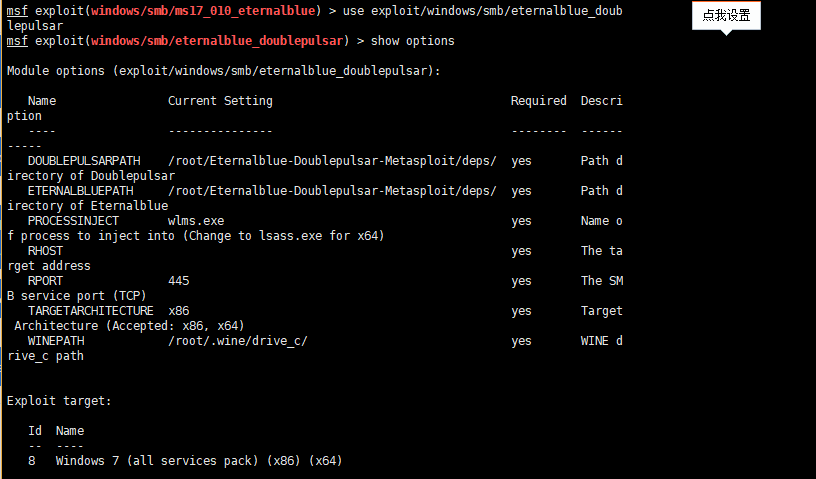

Kali Metasploit 有現成套件:

漏洞實作:

https://medium.com/@MichaelKoczwara/eternal-blue-doublepulsar-exploit-36b66f3edb44

https://www.itread01.com/content/1544547793.html

https://ryaninf.github.io/2019/08/16/Metasploit%E5%88%A9%E7%94%A8Eternalblue-Doublepulsar/

拿下來之後,這個目標就任你魚肉了~